Асимметричные алгоритмы, кому они нужны?

Странно поставленный вопрос, не правда ли?

Ведь все написанное выше должно было бы привести к одному ответу: «асимметричные алгоритмы нужны всем тем, кто нуждается в надежной защите своей информации».

Тем не менее, вся история современной криптографии вызывает сомнения в истинности приведенного выше ответа.

Рассмотрим некоторые факты.

?. В первой половине семидесятых годов ХХ века появился первый стандарт криптографического алгоритма DES

(Data Encryption Standard) – симметричного криптографического алгоритма, который до последнего времени обеспечивал надежность кодирования информации. Появившийся на смену DES новый стандарт отличается от прежнего некоторыми техническими характеристиками, но по надежности он не намного превосходит DES. Вызывает недоумение факт в истории DES: сразу же по выходе в свет, было наложено ограничение сверху на размер ключа экспортного варианта DES. Вдумайтесь только, надежность экспортного варианта криптографического алгоритма сознательно ограничивалась сверху. Со временем, эта граница постепенно поднималась, но не отменялась. Можно предположить, что ограничение сверху повышалось вместе с ростом производительности суперкомпьютеров Агентства Национальной Безопасности (National Security Agency - NSA), которое долго публично не признавало факта своего существования. Можно высказывать разные предположения относительно такой связи, но не трудно представить себе, какой была бы реакция названного выше и подобных ему ведомств, на предложенный асимметричный алгоритм с производительностью, соизмеримой с DES. С этой точки зрения RSA

устраивал всех. Появление стандарта DES

позволило выделить две группы пользователей криптографического алгоритма:

a. Пользователи, которые заинтересованы в защите информации. Это достаточно многочисленная группа, но с ограниченными возможностями влиять на параметры алгоритма. Единственное их требование к криптографическому алгоритму – это «чем надежнее, тем лучше».

b. Пользователи, заинтересованные в контроле и даже изменении информации. В США к этой группе относится Агентство Национальной Безопасности (АНБ). АНБ имеет в своем распоряжении самые современные суперкомпьютеры и обладает возможностью влиять на решения, принимаемые на государственном уровне. В других государствах подобные конторы могут иметь разные названия, но их цели совпадают с АНБ.

Таким образом, государственные ведомства безопасности заинтересованы в «прозрачности» шифров, в то время, как коммерческие структуры заинтересованы в сильных криптографических алгоритмах.

Для того, чтобы алгоритм полностью отвечал требованиям государственных структур, он должен быть полностью «прозрачным». Это делает защищаемую информацию доступной для любого участника информационного процесса, то есть, теряется смысл применения криптографических алгоритмов.

В то же время коммерческие структуры заинтересованы в сильных алгоритмах.

Компромиссный вариант – это принятие «верхней границы» надежности криптографического алгоритма, при которой государственные структуры, обладающие мощной вычислительной техникой (недоступной большинству коммерческих структур), имеют возможность контролировать кодируемую информацию.

?. Во второй половине восьмидесятых годов ХХ века была разработана спецификация общеевропейской сети мобильной связи, названная Global System for Mobile Communications или просто GSM.

Рис. 2

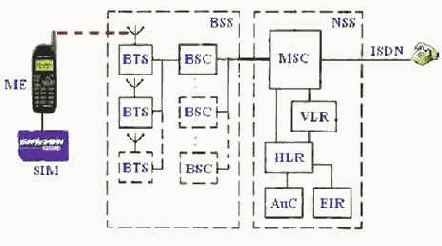

На Рис. 2 показана упрощенная структура GSM ([22]).

Мы приводим ее только для того, чтобы показать, насколько сложна система.

В девяностые годы была создана цифровая GSM. Переход на цифровую систему преследовал решение двух задач: повышение надежности и применение криптографических алгоритмов. Зная уровень развития криптографии и высокую квалификацию создателей GSM , следовало бы ожидать, что цифровая GSM представляет собой образец применения криптографических методов защиты. Тем более, что в настоящее время GSM

служит основой для 70% мобильных систем в мире.

Для того, чтобы представить надежность системы, обратимся к двум цитатам. ([23])

Вот что говорит Джеймс Моран, директор подразделения, отвечающего в консорциуме GSM за безопасность и защиту системы от мошенничества: "Никто в мире не продемонстрировал возможность перехвата звонков в сети GSM. Это факт... Насколько нам известно, не существует никакой аппаратуры, способной осуществлять такой перехват" ([24]).

А вот мнение Питера Гутмана, весьма известного хакера-криптографа из Оклендского университета (Новая Зеландия): "Имея ситуацию, когда целый ряд компаний продает оборудование для перехвата GSM (причем делается это уже в течение определенного времени и с весьма открытой рекламой в Сети), этот директор по безопасности "либо лжет, либо некомпетентен, либо и то, и другое разом" (цитируя строку из книги Deep Crack). Интересно то, что сейчас все рекламирующие данное оборудование фирмы устроили ограниченный доступ на свои сайты, по-видимому, для поддержания мифа о том, что "не существует аппаратуры, способной осуществлять такой перехват""([25]).

Что же это такое?

Как реализуется защита информации в GSM, если она вызывает такие противоречивые высказывания?

Во первых, криптографические алгоритмы GSM засекречены.

Вся история криптографии показывает, что засекречивание криптографического алгоритма свидетельствует о его слабости.

Во вторых, GSM содержит три алгоритма: А3, А5 и А8.

А3 (симметричный) - предназначен для защиты информации о местоположении абонента,

А8 – (асимметричный) - для генерации и защиты ключей. Оба эти алгоритма расположены в NSS (см. Рис. 2).

Алгоритм А5 - (симметричный) расположен в телефонной трубке и предназначен для защиты информации. Так как он должен работать в режиме реального времени, то и выбран симметричный алгоритм.

Приведенное выше объясняет высказывание Джеймса Морана.

Какова же причина высказывания Питера Гутмана?

Обратите внимание на примечание 25 на стр. 35 (название статьи), где упоминается алгоритм А5/1.

Дело в том, что GSM имеет две модификации алгоритма А5: А5/1 и А5/2.

Отличаются эти алгоритмы «слабостью». А5/1 – более слабый, чем А5/2.

И действительно, вскоре был взломан А5/1.

Это событие очень живо обсуждалось в печати. Взломом занимались такие криптоаналитики, как А.Бирюков и А.Шамир – один из создателей RSA (S – первая буква имени Shamir).

Как выяснилось, алгоритм А5 – регистровый потоковый алгоритм и структура его такова, что его можно сделать достаточно сильным. Что же помешало разработчикам сделать его надежным? Для чего потребовалось две модификации алгоритма А5: А5/1 и А5/2?

Ситуация несколько прояснится, если принять во внимание, что GSM, предназначенный для Западной Европы содержал А5/2, а для России - А5/1.

Если вернуться к причинам экспортных ограничений DES (см. выше), то можно сделать вывод, что суперкомпьютеры служб безопасности Западной Европы более мощные, чем у Российских спецслужб.

Примеры DES и GSM показывают, что существуют две категории групп пользователей, заинтересованных в сильном криптографическом алгоритме для собственных нужд и ослабленном для прочих пользователей: а) службы безопасности и б) военные, то есть, организации, для которых должны быть исключены любые способы контроля их информации ([26]).

Характерная особенность этих групп – это возможность непосредственно (путем запретов и правительственных постановлений) влиять на производителей коммерческих криптографических систем. Разумеется, при равных условиях, применение асимметричного алгоритма только усложнит «жизнь» служб безопасности.